- Poucos mudam senha após vazamento de dados, aponta estudo

- O que é um ransomware?

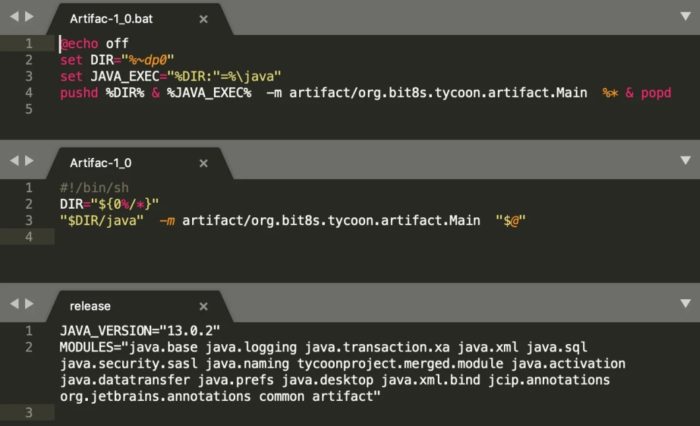

É o que especialistas em segurança da BlackBerry Threat Intelligence e KPMG apontam. De acordo com eles, o Tycoon vem sendo distribuído em um arquivo ZIP que traz uma compilação de Java Runtime Environment (JRE).

Estima-se que o malware esteja em ação pelo menos desde dezembro de 2019. Apesar disso, o número de vítimas, por assim dizer, não é alto. A explicação mais provável está na possibilidade de o Tycoon ser empregado em ataques direcionados, ou seja, focados em alvos específicos e selecionados.

Os especialistas da BlackBerry Threat Intelligence e KPMG entraram em ação depois de uma organização educacional europeia (nome não revelado até o momento) ter sido seriamente afetada pelo malware. Eles constataram que o ataque foi iniciado a partir da instalação de um backdoor em um servidor de rede.

Após um período de inatividade para não levantar suspeitas, o invasor usou o backdoor para ter acesso à rede da instituição. A partir daí, várias ações foram executadas, como modificação de senhas do Active Directory e desativação de softwares de segurança.

A etapa final consistiu em colocar o ransomware em ação. Vários computadores da rede foram afetados. Os pesquisadores ficaram surpresos quando descobriram que o Tycoon é compilado em JIMAGE (ou Java Image), formato pouco comum, mas que pode armazenar arquivos de classe e recursos para módulos (incluindo imagens) de Java.

Mais do que permitir a execução do código em plataformas distintas (Windows, Linux e outras), essa abordagem facilita a ação do malware por, não raramente, arquivos JIMAGE não serem devidamente checados por softwares de segurança.

Quando entra em ação, o Tycoon criptografa os arquivos dos computadores afetados usando um algoritmo AES de 256 bits. Os pesquisadores até conseguiram descriptografar alguns deles recorrendo a uma chave comprada por uma das vítimas, mas o truque não funcionou com a maior parte dos arquivos.

Para piorar, há indícios de que as versões mais recentes do ransomware usam chaves criptográficas distintas em cada ataque, enquanto as primeiras recorriam à mesmas chaves para alvos diferentes.

Como o Tycoon não se espalha automaticamente, aplicar políticas de segurança de rede, implementar mecanismos de proteção e manter sistemas operacionais atualizados estão entre as ações (triviais) que podem dificultar ou impedir a instalação do malware.

Com informações: Bleeping Computer, TechCrunch.

Ransomware Tycoon ataca Windows e Linux com o mesmo código

Fonte: https://tecnoblog.net/344505/ransomware-tycoon-ataca-computadores-windows-linux-java/

Nenhum comentário:

Antes de deixar um comentário, acesse o site meuspy.com e veja como é fácil espionar celulares.